У каждой машины в облаке Cloud2 есть внешний примитивный файрвол, который позволяет реализовать дополнительную защиту виртуальной машины за счет запрета пропуска входящего или исходящего трафика на некоторые порты. Этот файрвол реализуется с помощью групп безопасности.

Каждый раз, когда вы создаете услугу Cloud2 (мы называем такие услуги проектами), для нее создается группа default, которую мы формировали таким образом, чтобы виртуальная машина сразу работала. Для этого мы разрешали трафик по всем направлениям без ограничений.

Сейчас группа безопасности default будет создаваться таким образом, чтобы не пропускать исходящий трафик SMTP. Мы решили внести данное изменение, чтобы дополнительно защитить IP-адреса виртуальных машин и всю IP-сеть от попадания в черные списки.

Таким образом, для новых проектов, сразу после создания, группа безопасности блокирует исходящий TCP-трафик на порт 25.

Если вы используете для отправки SMTP-серверы с поддержкой авторизации и шифрования, которые используют порты 465, 587, у вас все должно работать и вы можете не читать данное руководство.

Как разрешить исходящий трафик на порт 25?

Если ваш сервер должен отправлять TCP-трафик на порт 25, ниже вы узнаете как открыть доступ в группе безопасности. Кратко, вам необходимо добавить два правила для исходящего трафика:

- TCP на порт 25, для IPv4 хостов по маске 0.0.0.0/0

- TCP на порт 25, для IPv6 хостов по маске ::/0

Решение для нового интерфейса

Зайдите в новый интерфейс.

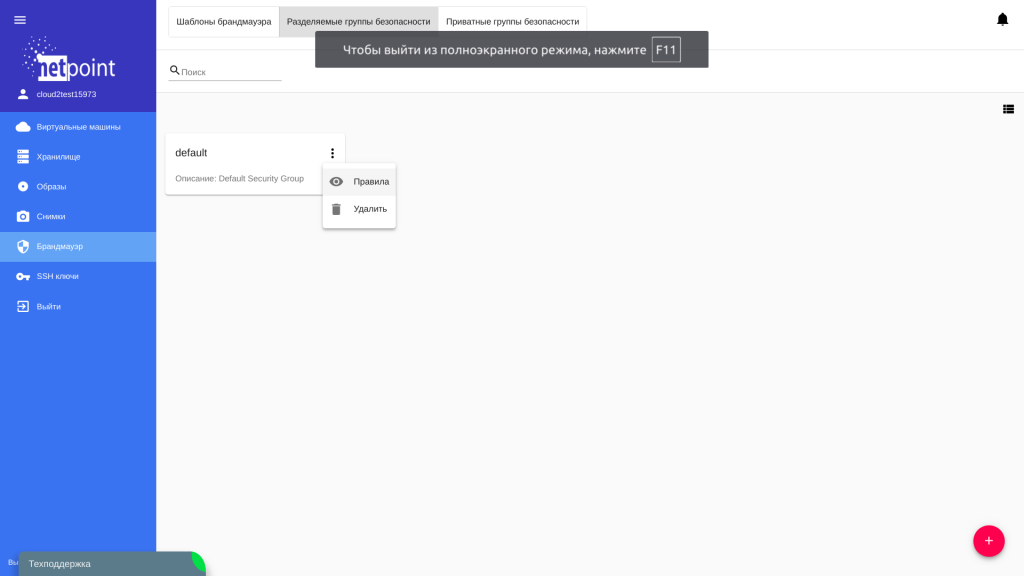

После входа перейдите в раздел «Брэндмауэр > Разделяемые группы безопасности» и вызовите контекстное меню группы «default» как показано на следующем слайде:

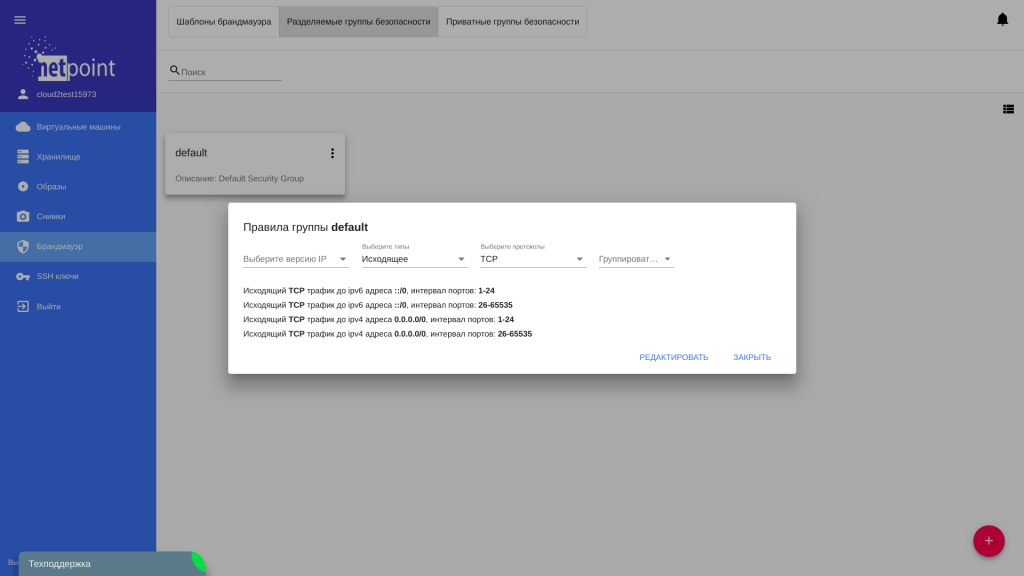

Нажмите на ссылку «Правила» и вы увидите диалог с правилами. Отфильтруйте только исходящий трафик по протоколу TCP как показано на следующем слайде:

Как видите, трафик разрешен для портов 1-24 и 26-65535, для того, чтобы разрешить исходящий трафик на порт 25, необходимо добавить правила для 25 порта. Для этого необходимо вызвать режим редактирования, нажав на кнопку «Редактировать». Вы получите предупреждение вида:

Эта группа — разделяемая. Другие виртуальные машины, которые её используют, так же будут затронуты. Вы уверены, что хотите изменить правила группы?

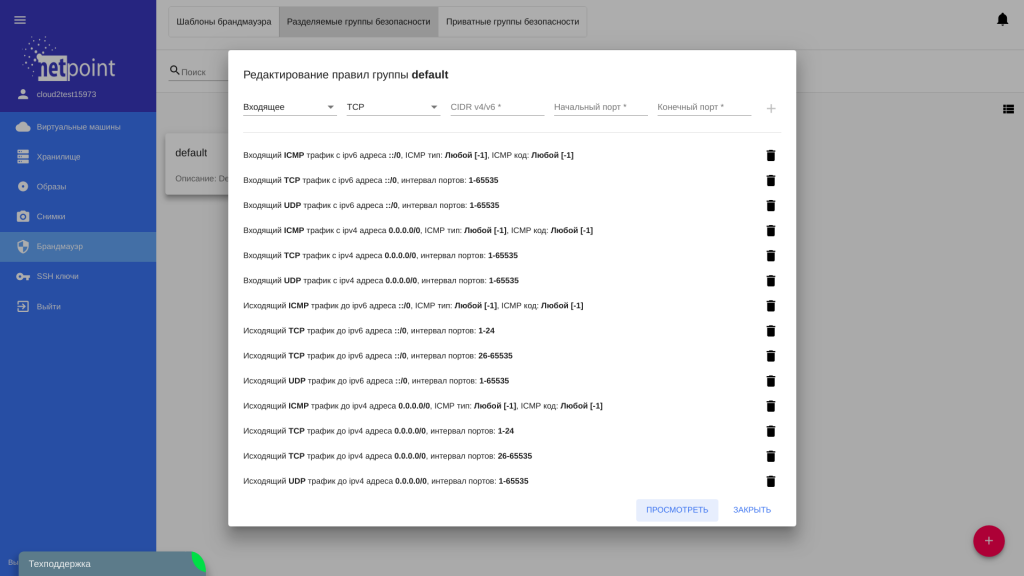

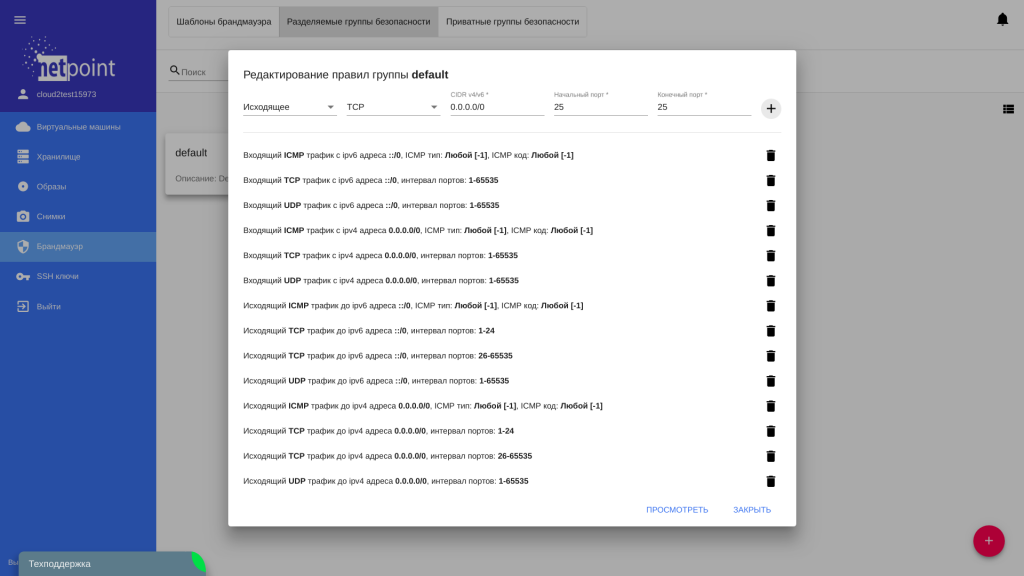

Нажмите «Да» и вы увидите список всех правил группы как на следующем слайде:

Добавьте правило вида [Исходящий, TCP, 0.0.0.0/0, 25]:

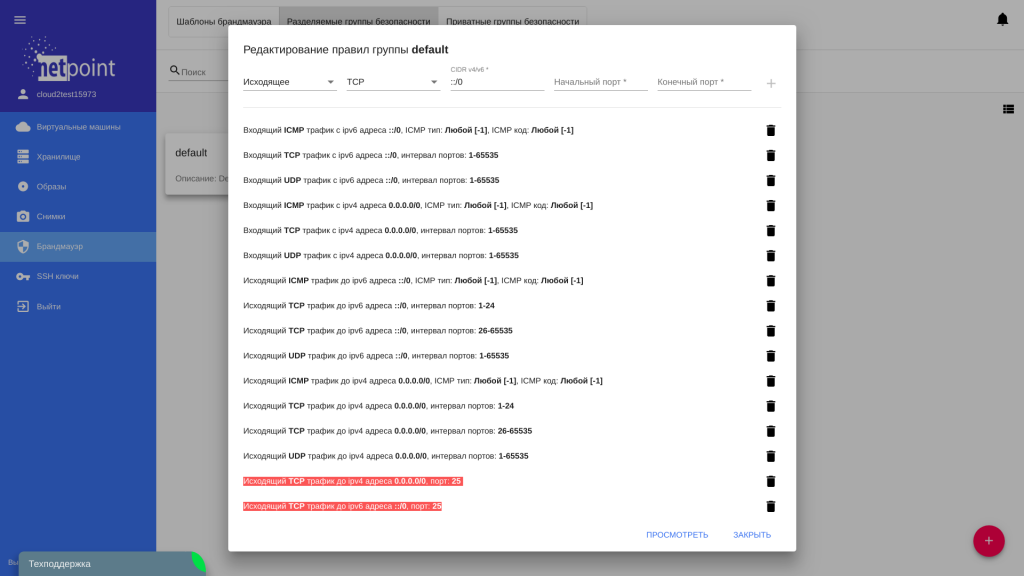

Теперь точно также добавьте правило вида [Исходящий, TCP, ::/0, 25] для IPv6. В результате, ваши правила приобретут следующий вид:

Теперь вы можете отправлять почтовые сообщения по протоколу SMTP на удаленные почтовые серверы, слушающие 25-й порт.

Решение для старого интерфейса

- Войдите в старый интерфейс.

- Изучите урок по работе с группами безопасности в старом интерфейсе.

- Добавьте два правила:

- Egress, TCP, 25-25, 0.0.0.0/0

- Egress, TCP, 25-25, ::/0

Заключение

Группы безопасности предоставляют мощный и простой интерфейс для ограничения трафика идущего к или от виртуальной машины. Вы можете комбинировать несколько групп безопасности для достижения желаемого результата, добавлять и удалять правила сообразно своим потребностям.

С введением новой политики для группы безопасности default, в облаке Cloud2 исходящий от машины трафик на порт 25 не пропускается до явного разрешения владельцем проекта.